mifare classic tool中文版

版本:v4.0.4 安卓教程版 大小:2.39 MB

类别:系统工具 系统:Android

立即下载

版本:v4.0.4 安卓教程版 大小:2.39 MB

类别:系统工具 系统:Android

立即下载

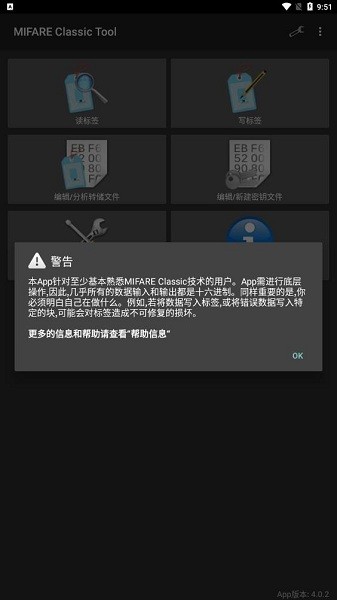

mifare classic tool中文版是一款专为门禁卡模拟设计的中文版解码软件,系统设计简单操作,下面有详细操作教程哦,软件实用性非常强,将手机编程门禁卡,还是很不错的哦!

读取Mifare Classic卡片

* 编辑并保存卡片的数据

* 写入Mifare Classic卡片

* 复制Mifare Classic卡片 (写入数据文件从一张卡片到一张新卡;不包括第一区块)

* 密匙管理基于字典攻击

写入你知道的密匙到一个文件中(字典)

MCT会尝试用这些密匙认证所有区块并且尽可能读取

* 创建/编辑并保存密匙文件(字典)

* 显示卡片数据为高亮的ASCII

* 显示卡片数据为7-Bit US-ASCII

* 显示Mifare Classic卡片准入条件为一个表(译者:就是根据控制位判断该区段为keyA控制还是keyB控制)

* 显示Mifare Classic卡片为数值的值块

* 内置手册

1、首先是ID卡,由于只有卡号这一个数据,而且是开放不加密的,所以直接用ID卡读写器读取后写入新卡就完成了复制。但是由于ID卡和IC卡运行频率不同,而手机NFC适用于IC卡,所以手机只能读写IC卡,不会对ID卡作出反应。如图所示。

2、然后就是普通IC卡,这种卡片常见于小区门禁,停车卡,电梯卡等不需要十分安全的场合。破解比较容易。由于普通的M1卡存在验证漏洞,所以有很多读卡器能利用这个漏洞解码IC卡。但是现在很多国产的IC卡(因此也可以叫这类卡为国产无漏洞卡)修复了这个漏洞,所以解码起来就更加困难了。但是还是有办法解决,我们以后会讲到。

其次就是CPU卡和CPU模拟卡了,这两种卡常用于芯片银行卡,芯片社保卡,公交卡以及部分学校的饭卡和水卡这些有储值功能的IC卡CPU。由于存在CPU,能计算数据,进行更高级的数据加密运算,所以几乎不能解码和模拟了。而且我们已经讲过,CPU卡的SAK值为20,CPU模拟卡的SAK值为28,所以只要遇到这种卡,就不要企图解码复制了。

3、不过,CPU模拟卡可以用密钥侦测工具,在读卡器处尝试侦测密钥,再读卡。常规的解码算法对于CPU模拟卡无效。

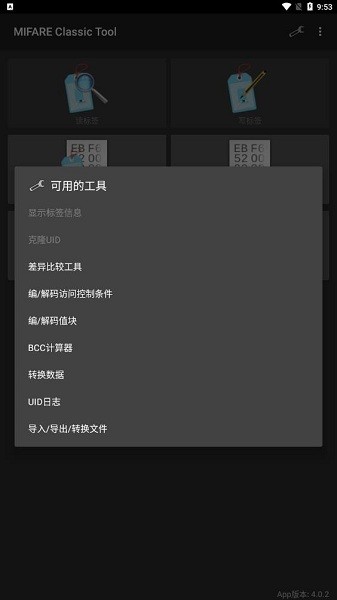

4、最后介绍一下判断这些卡的一个比较简单的方法。(由于ID卡根本不会响应手机NFC,所以就不在此阐述)工具很易得,一台有NFC功能的手机,并且手机安装了mifare classic tool软件(这个软件我们以后会经常用到,如果没有带NFC功能的手机的朋友们,可以使用读卡器),然后点击软件的工具,会弹出一个选项列表,点击上面的卡片信息,再按照提示把卡片放在手机NFC天线区域,软件会自动显示卡片信息,如卡片UID等。软件会显示很多信息,我们只需要找到SAK这三个字,然后看后面的数值。SAK值是08的,为普通IC卡(比如很多小区的门禁卡),SAK值是20的,是纯CPU卡(常见于银行卡,公交卡等有储值功能的IC卡等)SAK值为28的,是CPU模拟卡(常见于一些小城市的公交卡,某些学校的水卡,饭卡等)

因为CPU卡或者CPU模拟卡有CPU的存在,所以几乎不可能解码复制,所以我们以后的教程,都只讨论SAK值为08的普通IC卡。我们在下一篇经验,专门来介绍普通IC卡的详细数据结构。

1.打开 MIFARE Classic Tool 软件,将校园卡(待复制的加密卡)靠近手机背面,此时软件会弹出发现新的卡片以及其 UID 信息,记住它(859B6E4E)。

2.拿出 CUID 白卡靠近手机背面,点击写入卡片,进入 dump 编辑模式(此时 dump 编辑中的信息便是该白卡所有扇区的内容)。

3.在 dump 编辑模式中将 0 扇区的前 8 位修改为校园卡的 UID(上图是已经修改后的)。

然后点击右上角菜单打开 BCC 计算器,输入 UID 得出 BCC 并修改到零扇区的第 9 位和第 10 位。(这两位存储一个 UID 的校验码)

4.点击写 Dump,并选中高级:写入厂商块(0 区扇区),随后写入即可。(中间可能会出现 CUID 卡断联的现象,猜测是由于 UID 变动导致的)

打开软件 选择第一个模块 读标签

选择“std.keys”

将想要读取的IC卡贴在手机nfc感应区域 进行读取

用MCT读取加密门禁卡,下方出现“发现新标签(UID:……)

点击下方“启动映射并读取标签”按钮

映射读取标签后,点选软件右上方“储存”图标 即可保存ic卡资料

回到软件主界面,点选“写标签”选项

选“写转储(克隆)”选项,并执行“选择转储”

勾选刚刚保存的标签,选择后点击软件最下方“选择转储”进行下一步操作(须注意的是,此时需将CUID空白卡至于手机NFC感应区)

只勾选刚刚“扇区0”数据,然后点击软件最下方“好的”进行最终写入模拟操作

查看全部